Il controllore deve essere collocato in un ambiente protetto per evitare l'accesso accidentale o intenzionale al controllore o all'applicazione.

Un ambiente protetto può essere:

-

Armadi di comando chiusi a chiave senza collegamento dall'esterno.

-

Nessuna connessione diretta a Internet.

-

Utilizzare firewall e VPN per separare le diverse reti.

-

Separare le diverse aree di produzione con controlli di accesso diversi.

Per aumentare la sicurezza, si possono aggiungere misure di protezione dell'accesso fisico come recinzioni, tornelli, telecamere o lettori di schede.

Seguire queste regole per l'ambiente protetto:

-

Mantenere la rete fidata il più piccola possibile e indipendente da altre reti.

-

Proteggere la comunicazione incrociata dei controllori e la comunicazione tra controllori e dispositivi di campo tramite protocolli di comunicazione standard (sistemi fieldbus) utilizzando misure appropriate.

-

Proteggere tali reti dall'accesso fisico non autorizzato.

-

Utilizzare i sistemi fieldbus solo in ambienti protetti. Non sono protetti da misure aggiuntive, come la crittografia. Il libero accesso fisico o di dati ai sistemi fieldbus e ai loro componenti costituisce un grave rischio per la sicurezza.

-

Proteggere fisicamente tutte le apparecchiature, ossia garantire che l'accesso fisico ai computer, alle apparecchiature e ai cavi di rete, ai controllori, ai sistemi I/O, agli alimentatori, ecc. sia limitato alle persone autorizzate.

-

Quando si collega una zona di rete fidata a reti esterne, assicurarsi che tutte le connessioni avvengano solo attraverso interconnessioni sicure adeguatamente configurate, come ad esempio un firewall o un sistema di firewall, configurato per "negare per impostazione predefinita", ossia bloccare tutto tranne il traffico esplicitamente necessario per soddisfare i requisiti operativi.

-

Consentite l'accesso al sistema solo agli utenti autorizzati e imponete password forti da cambiare regolarmente.

-

Mantenere costantemente le definizioni di utenti autorizzati, gruppi di utenti e diritti di accesso, in modo da riflettere correttamente le autorità e le responsabilità attuali di tutti gli individui in ogni momento. Gli utenti non devono avere più privilegi di quelli necessari per svolgere il proprio lavoro.

-

Non utilizzare il sistema per la posta elettronica, la messaggistica istantanea o la navigazione in Internet. Se necessario, utilizzare computer e reti separati per queste funzioni.

-

Non consentire l'installazione di software non autorizzato nel sistema.

-

Limitare la connessione temporanea di computer portatili, chiavette USB e altri supporti di dati rimovibili. I computer a cui possono accedere fisicamente gli utenti abituali devono avere le porte per i supporti dati rimovibili disabilitate.

-

Se i computer portatili devono essere collegati, ad esempio per scopi di assistenza o manutenzione, devono essere sottoposti a un'accurata scansione per verificare la presenza di virus immediatamente prima della connessione.

-

Tutti i CD, i DVD, le chiavette USB e altri supporti di dati rimovibili, nonché i file con software o aggiornamenti software, devono essere controllati per verificare la presenza di virus prima di essere introdotti nell'area riservata.

-

Monitorare costantemente il sistema per individuare eventuali tentativi di intrusione.

-

Definire e mantenere piani di risposta agli incidenti, comprese le modalità di recupero da potenziali disastri.

-

Esaminare regolarmente l'organizzazione, i sistemi tecnici e le installazioni per quanto riguarda la conformità alle politiche, alle procedure e alle pratiche di sicurezza.

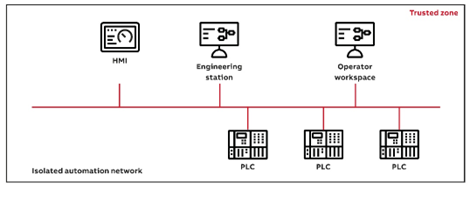

Un armadio di comando locale protetto potrebbe avere l'aspetto della figura 303. Questa rete non è collegata ad alcuna rete esterna. La sicurezza consiste principalmente nel proteggere fisicamente il sistema di automazione e nell'impedire agli utenti non autorizzati di accedere al sistema e di collegare o installare hardware e software non autorizzati.

Un armadio di comando locale protetto potrebbe avere l'aspetto della figura seguente. Questa rete non è collegata ad alcuna rete esterna. La sicurezza consiste principalmente nel proteggere fisicamente il sistema di automazione e nell'impedire agli utenti non autorizzati di accedere al sistema e di collegare o installare hardware e software non autorizzati.

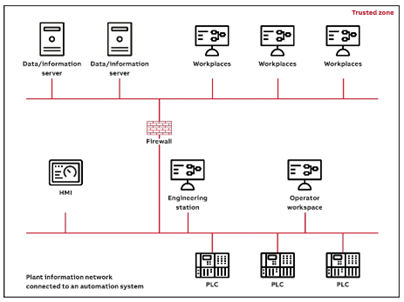

I server e le postazioni di lavoro che non sono direttamente coinvolti nel controllo e nel monitoraggio del processo dovrebbero essere preferibilmente collegati a una sottorete separata dalla rete del sistema di automazione mediante un router/firewall. In questo modo è possibile controllare meglio il carico di rete e limitare l'accesso a determinati server della rete del sistema di automazione. Si noti che i server e le postazioni di lavoro su questa sottorete fanno parte della zona fidata e quindi devono essere soggetti alle stesse precauzioni di sicurezza dei nodi della rete del sistema di automazione.

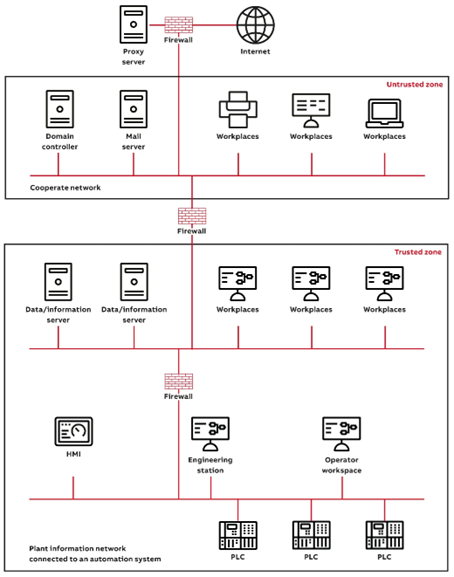

Ai fini della sicurezza del controllo di processo, una rete di sistemi informativi (IS) di uso generale non dovrebbe essere considerata una rete fidata, anche perché tali reti sono normalmente ulteriormente collegate a Internet o ad altre reti esterne. La rete IS è quindi un'altra zona di sicurezza inferiore e deve essere separata dal sistema di automazione mediante un firewall. Le reti dei sistemi IS e di automazione devono formare domini separati.