L'approccio di difesa in profondità implementa misure di sicurezza informatica a più livelli. Ogni livello prevede misure di sicurezza specifiche. Tutti i meccanismi di sicurezza implementati nel sistema devono essere aggiornati regolarmente. È inoltre importante seguire le raccomandazioni del fornitore del sistema su come configurare e utilizzare questi meccanismi.

Come base, i componenti devono includere funzioni di sicurezza come le seguenti:

-

Protezione dai virus.

-

Protezione firewall.

-

Password forti e modificate regolarmente.

-

Gestione degli utenti, vedere la nota di applicazione ⮫ .

-

Utilizzo di tunnel VPN per le connessioni tra reti.

Dovrebbero essere disponibili ulteriori componenti di sicurezza, come router e switch con firewall integrati. È obbligatorio definire un concetto di utenti e diritti che gestisca l'accesso ai controllori e alle loro reti. Infine, il produttore dei componenti dovrebbe essere in grado di scoprire rapidamente i punti deboli e fornire patch.

È necessario abilitare solo i servizi/le porte utilizzati (ad esempio, per abilitare la funzionalità di un server FTPS).

Riferimenti: ⮫ CODESYS Libro bianco sulla sicurezza

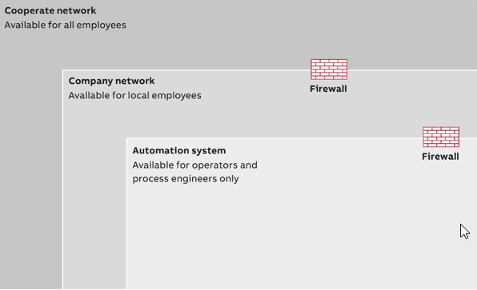

Zone di sicurezza

Le risorse informatiche variano in base al grado di affidabilità. Un'architettura di sicurezza comune si basa quindi su un approccio a strati che utilizza zone di fiducia per fornire livelli crescenti di sicurezza in base alle crescenti esigenze di sicurezza. Le zone meno affidabili contengono zone più affidabili e le connessioni tra le zone sono possibili solo attraverso interconnessioni sicure come i firewall Fig. 302. Tutte le risorse della stessa zona devono avere lo stesso livello minimo di fiducia. Gli strati interni, dove l'interazione di comunicazione deve fluire liberamente tra i nodi, devono avere il massimo livello di fiducia. Questo è l'approccio descritto nella serie di norme IEC 62443.

I firewall, i gateway e i proxy sono utilizzati per controllare il traffico di rete tra zone con livelli di sicurezza diversi e per filtrare il materiale indesiderato o pericoloso. Il traffico consentito tra le zone deve essere limitato allo stretto necessario, perché ogni tipo di chiamata di servizio o di scambio di informazioni si traduce in un possibile percorso che un intruso può essere in grado di sfruttare. I diversi tipi di servizi rappresentano rischi diversi. L'accesso a Internet, la posta elettronica in arrivo e la messaggistica istantanea, ad esempio, rappresentano rischi molto elevati.

Fig. 302 mostra tre zone di sicurezza, ma il numero di zone non è necessariamente determinante: possono essere più o meno numerose, a seconda dei requisiti di sicurezza. L'uso di zone multiple consente di controllare l'accesso tra zone di diverso livello di fiducia per proteggere una risorsa fidata da attacchi da parte di una meno fidata.

Le zone di massima sicurezza devono essere piccole e indipendenti. Devono essere fisicamente protetti, ossia l'accesso fisico ai computer, alle apparecchiature di rete e ai cavi di rete deve essere limitato con mezzi fisici solo alle persone autorizzate. Una zona ad alta sicurezza non dovrebbe ovviamente dipendere dalle risorse di una zona meno sicura per la sua sicurezza. Pertanto, dovrebbe formare un proprio dominio amministrato dall'interno e non dipendere, ad esempio, da un controller di dominio in una rete meno sicura.

Anche se una zona della rete è considerata affidabile, un attacco è comunque possibile: da parte di un utente o di una risorsa compromessa che si trova all'interno della zona affidabile, oppure da parte di un utente o di una risorsa esterna che riesce a penetrare l'interconnessione sicura. La fiducia dipende quindi anche dal tipo di misure adottate per rilevare e prevenire la compromissione delle risorse e la violazione della politica di sicurezza.

Riferimenti: ⮫ Sicurezza per i sistemi di automazione e controllo industriale